Response Policy Zones

Introdução

RPZ é uma característica dos resolvers que permite listar domínios que não se deseja que o usuário ou sistema utilizando esse resolver acesse.

Isto pode ocorrer devido a uma ordem judicial, uma ação de censura ou, no caso mais comum, como uma medida de cibersegurança associada à proteção de Endpoints.

Ou seja, quando um usuário recebe um e-mail com um link malicioso ou quando a máquina dele está infectada com malware que precisa acessar um domínio de Command & Control, se ele estiver usando um resolver com IP RPZ fornecido pela Planisys, é provável que o domínio seja bloqueado e o perigo desapareça, pois o malware ou o servidor de Command-and-Control não podem ser localizados.

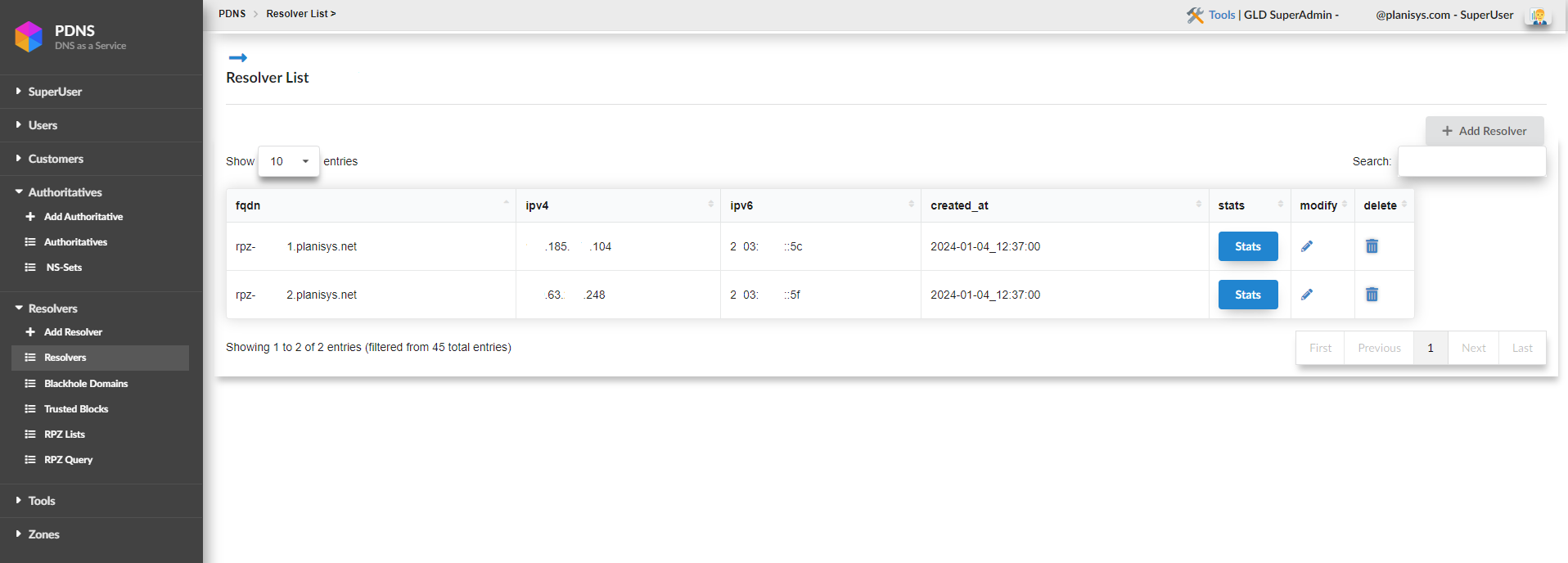

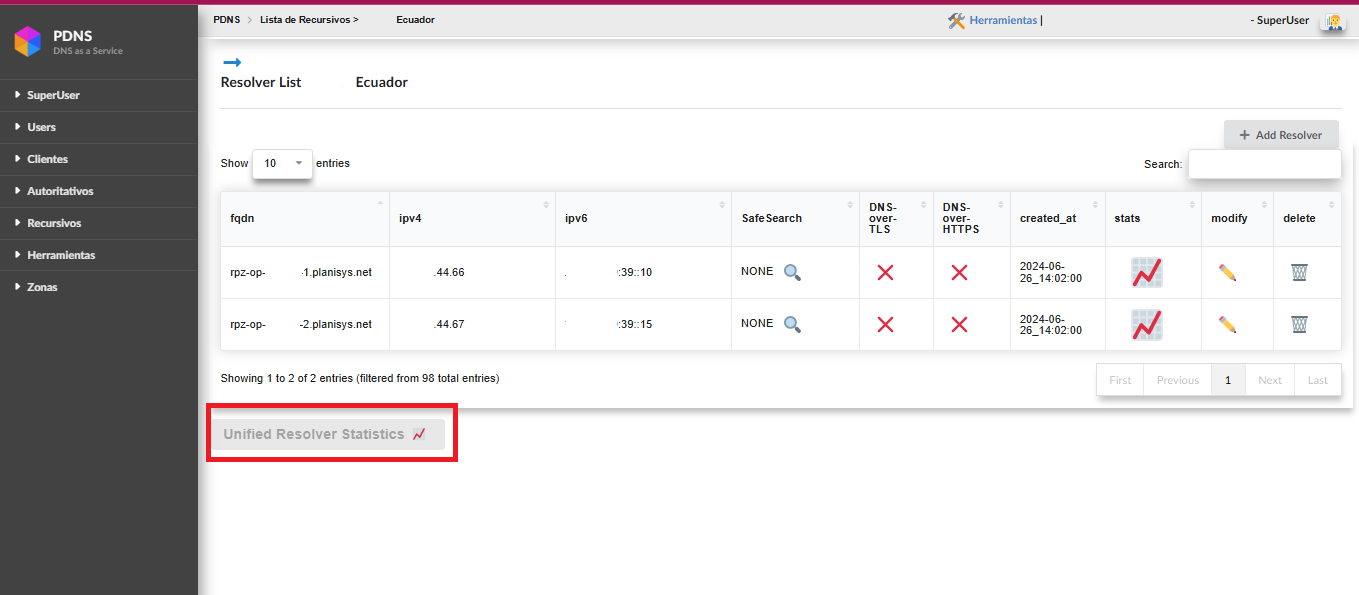

Resolvers

Uma das primeiras telas que encontramos é a de resolvers, onde estão listados os resolvers atribuídos que precisamos configurar no nosso ambiente.

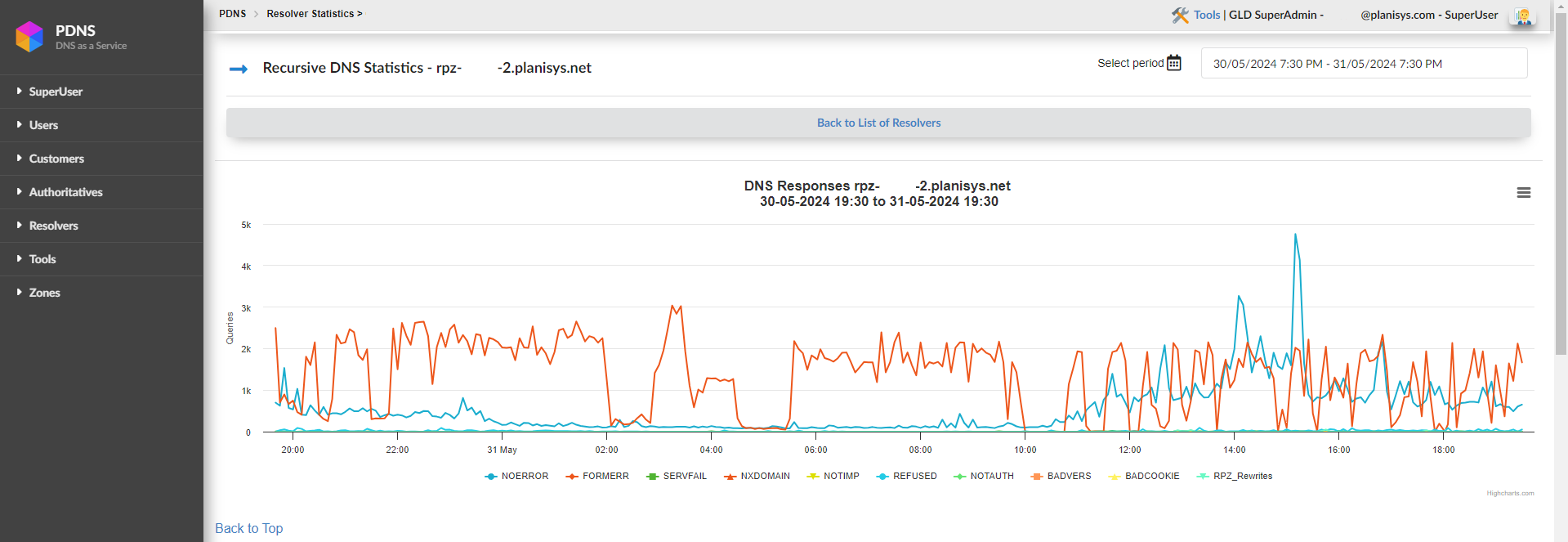

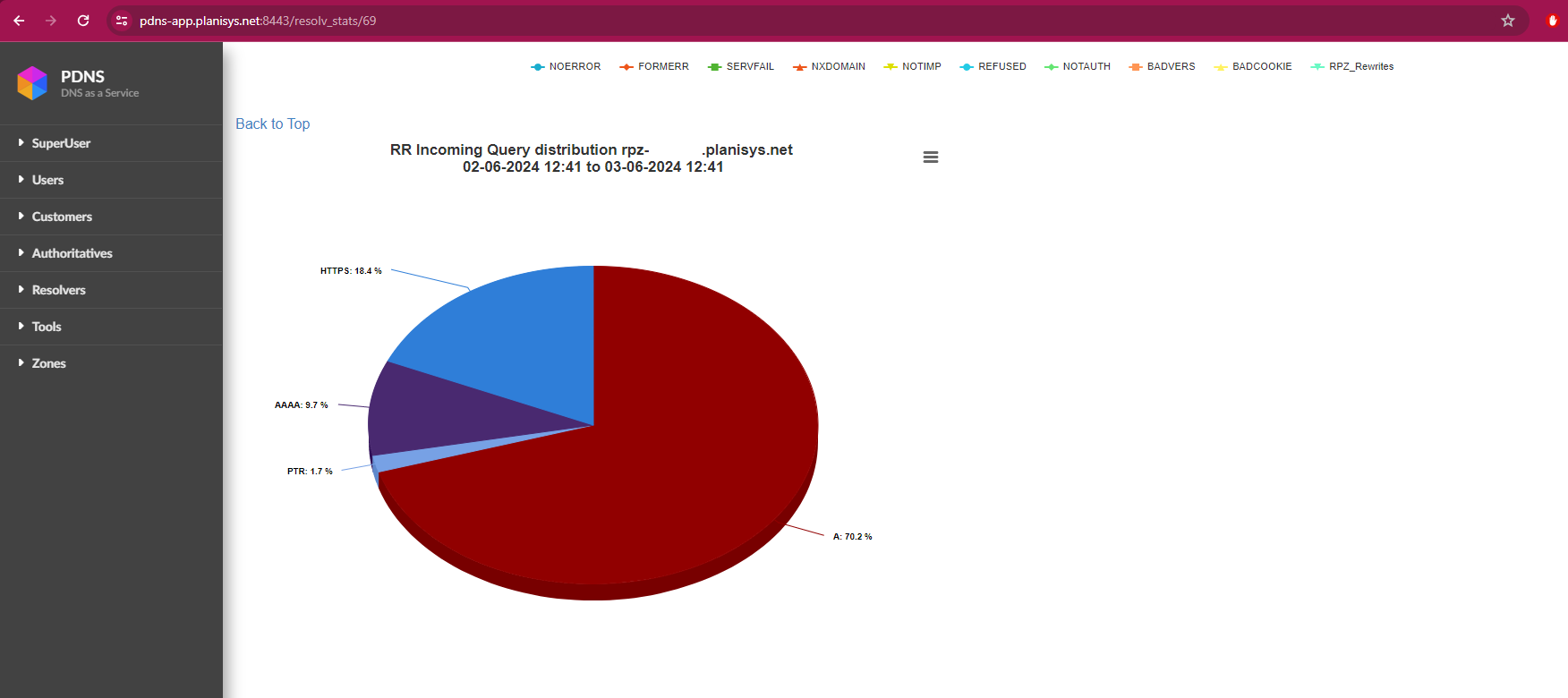

Estadisticas por resolver

Ao clicar em STATS, podemos ver várias estatísticas dos nossos resolvers.

A seguir estão os códigos de resposta que podem ser gerados ao realizar uma consulta a um servidor BIND9, como mostrado nos gráficos:

NOERROR: Indica que a consulta DNS foi bem-sucedida. O servidor conseguiu resolver o nome do domínio e retornar uma resposta válida.

FORMERR (Erro de Formato): O servidor DNS indica que recebeu uma consulta malformada. Isso significa que a solicitação enviada não está em conformidade com as especificações do protocolo DNS.

SERVFAIL (Falha do Servidor): O servidor DNS não conseguiu processar a consulta; é uma resposta genérica quando há algo incorreto com o formato ou comando não relacionado ao DNS.

NXDOMAIN (Domínio Inexistente): Indica que o nome de domínio solicitado não existe no DNS. O servidor informa que não há registros para esse domínio.

NOTIMP (Não Implementado): O servidor DNS não suporta o tipo de consulta ou a operação solicitada.

REFUSED: O servidor DNS se recusa a processar a consulta. Isso pode ocorrer por várias razões, como restrições de segurança ou configuração do servidor para rejeitar consultas de determinados endereços IP.

NOTAUTH (Não Autorizado): O servidor DNS informa que não está autorizado a fornecer uma resposta para a zona em questão. Isso pode ocorrer se a consulta for direcionada a um servidor que não é autoritativo para a zona solicitada.

BADVERS (Versão Incorreta): Este código indica que a consulta utilizou uma versão do protocolo DNS que não é compatível ou está incorreta.

BADCOOKIE: Relaciona-se com a validação de cookies em DNS, utilizada para proteger contra ataques de negação de serviço (DoS). Esse erro ocorre quando o cookie DNS recebido é inválido ou não corresponde ao esperado pelo servidor.

RPZ_Rewrites: «RPZ» refere-se a Zonas de Políticas de Resposta, uma característica do BIND que permite sobrescrever respostas DNS com base em políticas. Quando você vê «RPZ_Rewrites», isso significa que o servidor DNS modificou a resposta de acordo com as políticas definidas em uma zona RPZ, como bloquear ou redirecionar certos domínios.

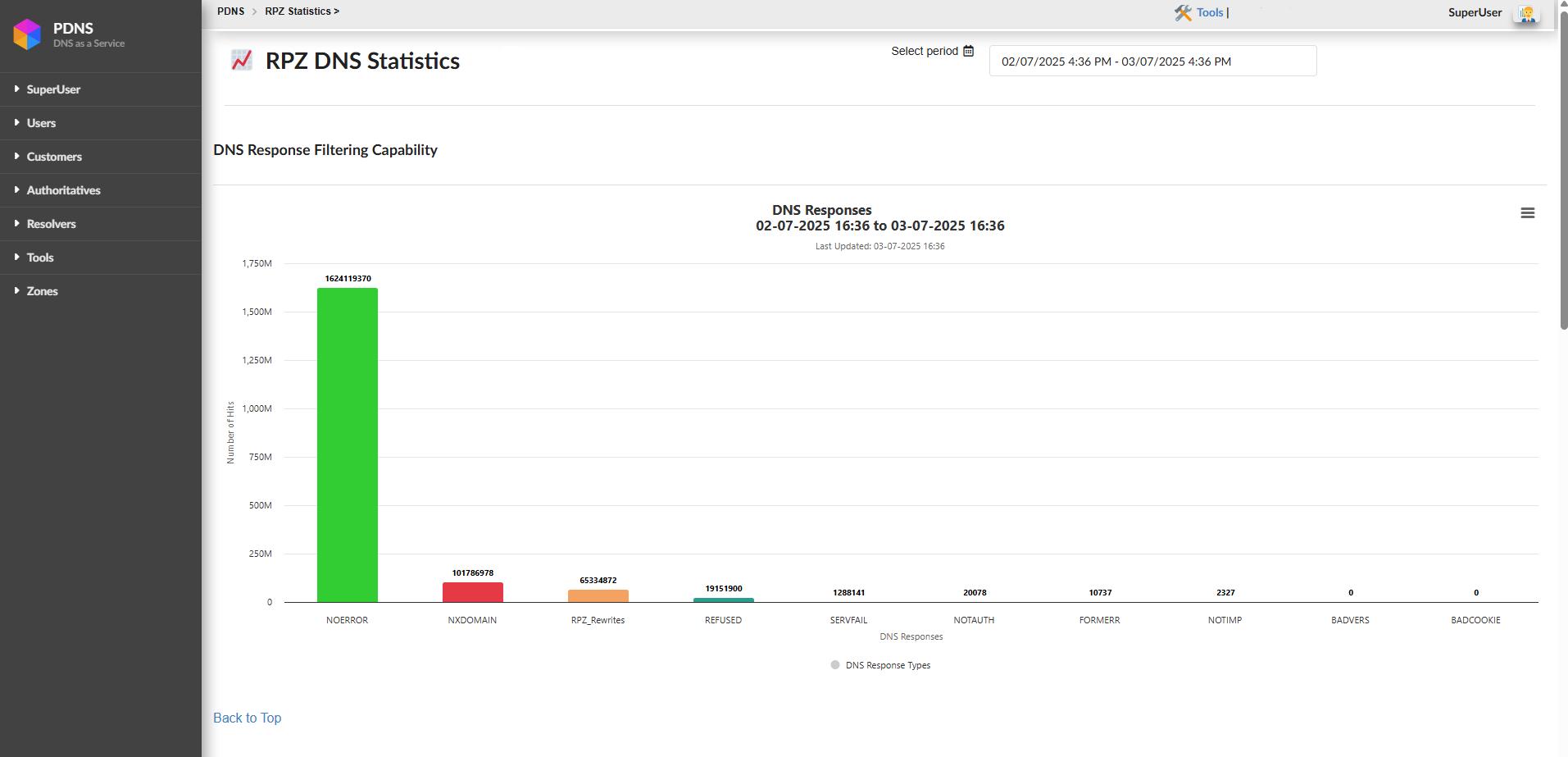

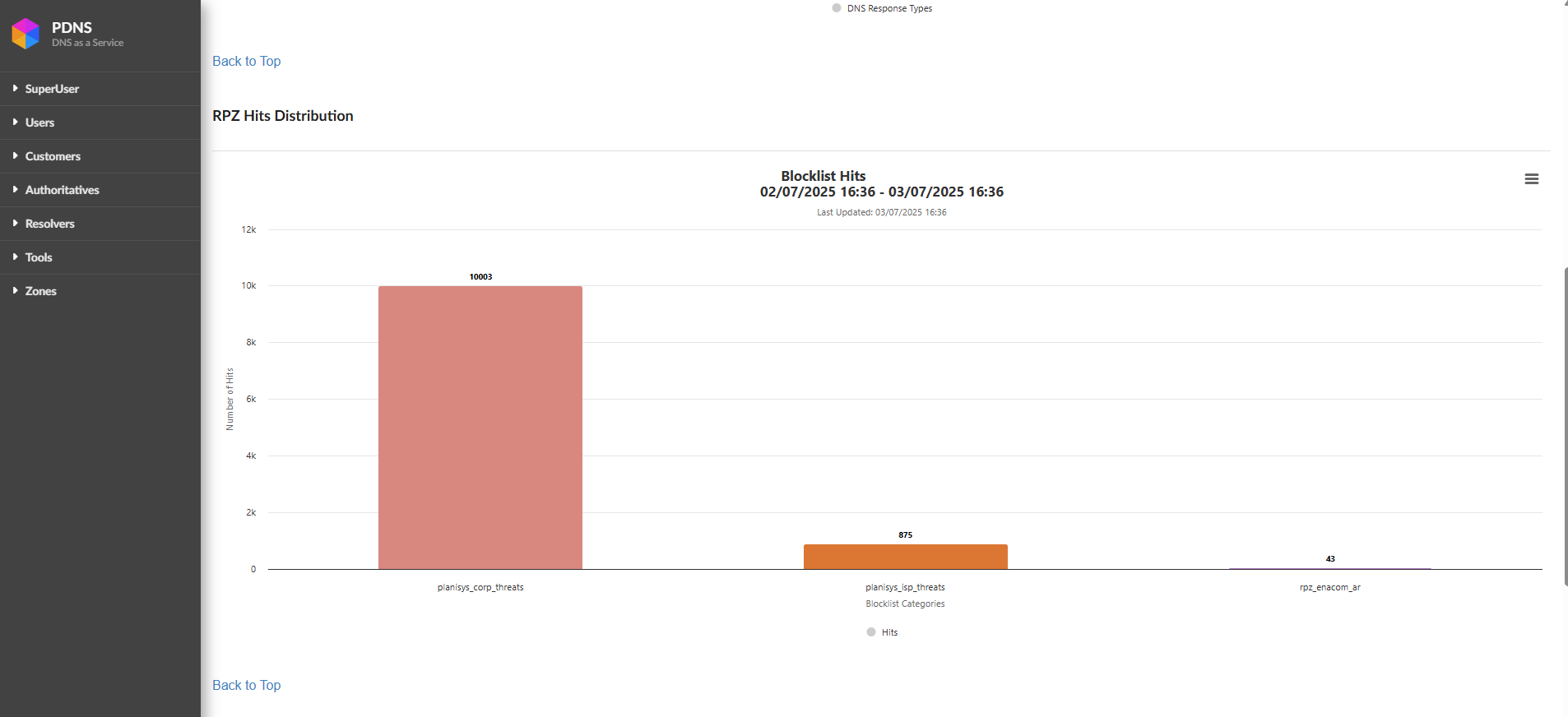

Estatísticas unificadas dos resolvers

Abaixo da lista de resolvers, foi adicionado um novo botão onde podem ser observadas as seguintes estatísticas. Elas são o resultado da soma dos resolvers.

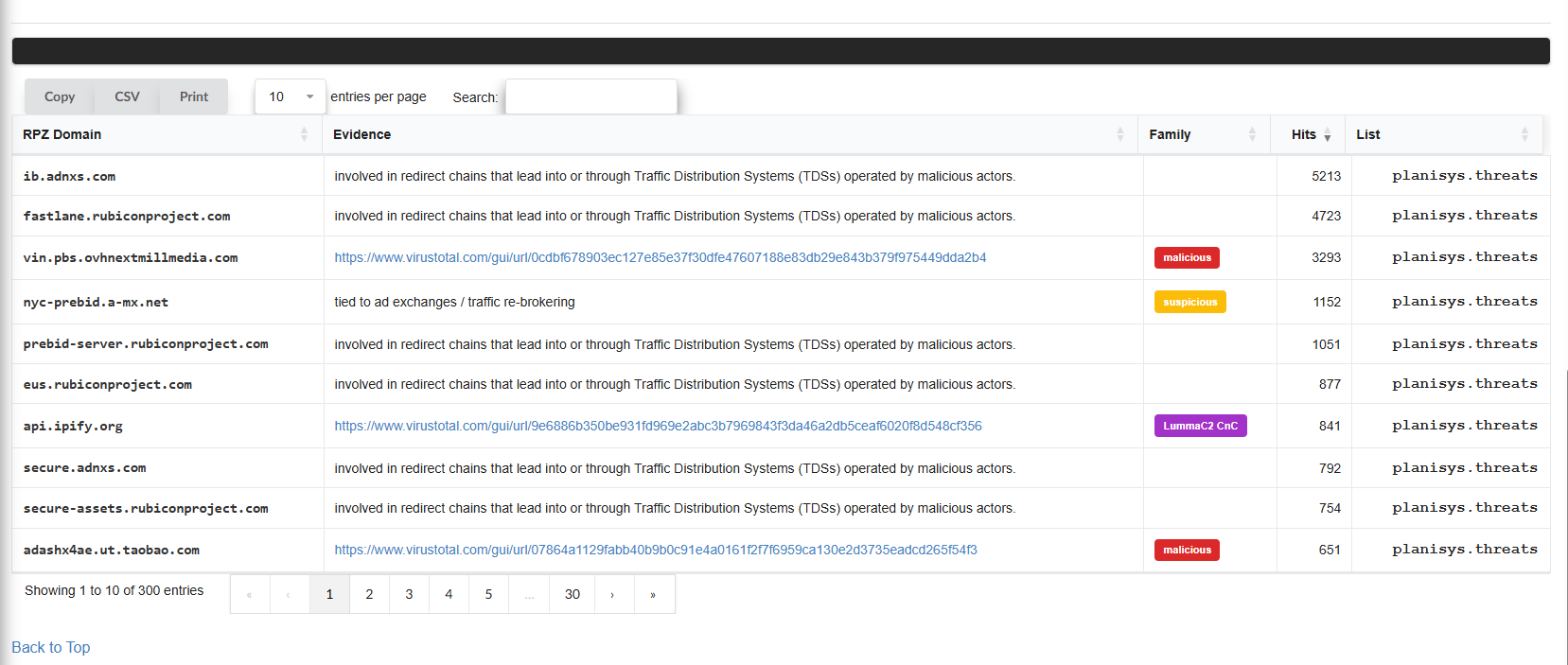

Relatório dos 100 Principais Hits RPZ

Abaixo do gráfico, há uma tabela com os 100 principais domínios/IPs que geraram mais hits na análise contínua realizada pelo DNS RPZ durante um período específico.

Esta tabela inclui três colunas principais:

Domínio RPZ: O domínio que foi bloqueado por sua associação com atividades maliciosas ou suspeitas.

Hits: O número de vezes que o domínio foi consultado e bloqueado.

Lista: Mostra os detalhes dos endereços IP envolvidos, seguindo o formato RPZ-IP.

Esta tabela é atualizada periodicamente e reflete os domínios mais relevantes em termos de atividade maliciosa ou indesejada.

Sobre os Endereços RPZ-IP

Por exemplo, uma entrada como:

32.82.31.17.85.rpz-ip

Pode ser interpretado da seguinte forma:

O número «32» indica um prefixo /32, que se refere a um IP específico que foi bloqueado.

O restante do endereço é invertido, o que significa que o IP associado seria

85.17.31.82.

Em outros casos, como:

12.0.0.0.223.rpz-ip

O número «12» refere-se a um bloco CIDR /12, que cobre um intervalo de endereços IP, neste caso 223.0.0.0/12. Se uma consulta for feita para um IP dentro desse bloco, será bloqueada e retornará um NXDOMAIN.

Em resumo, a tabela dos 100 principais hits nos mostra os principais vetores detectados pelo RPZ. Ela bloqueia o acesso ao destino e protege a rede e seus usuários. Entender como interpretar os endereços e blocos associados é essencial para manter sua rede protegida contra possíveis ameaças.

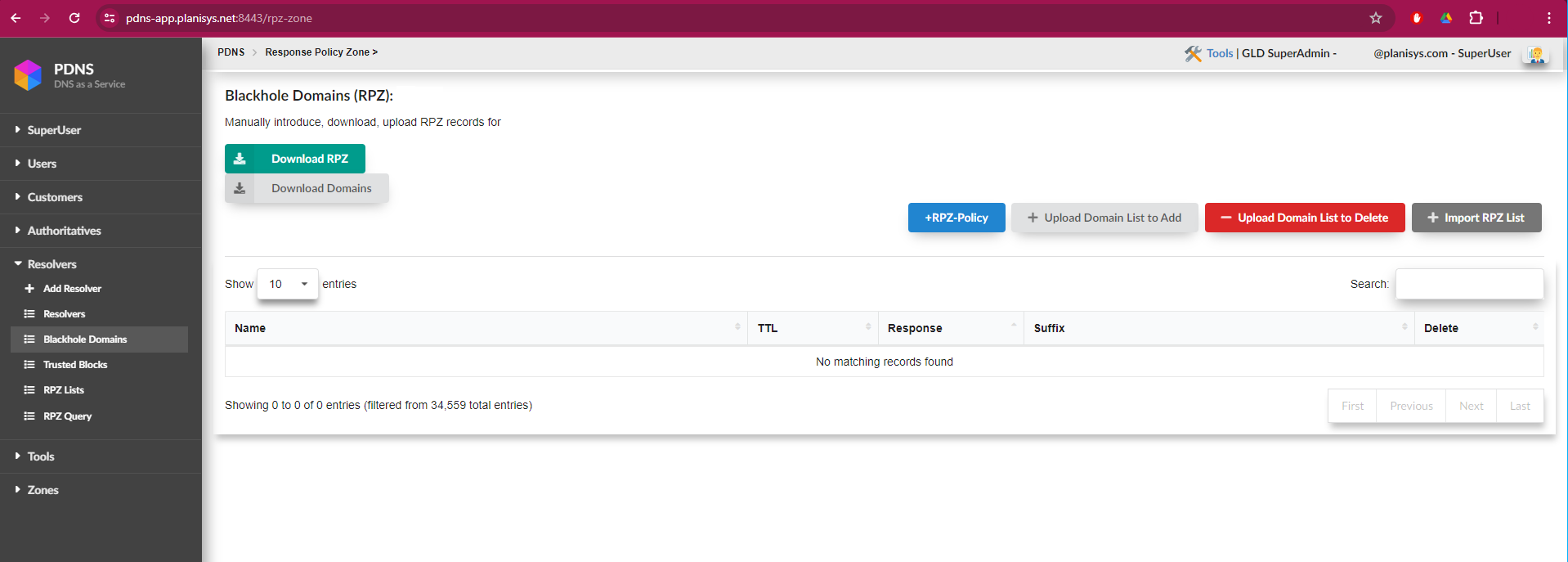

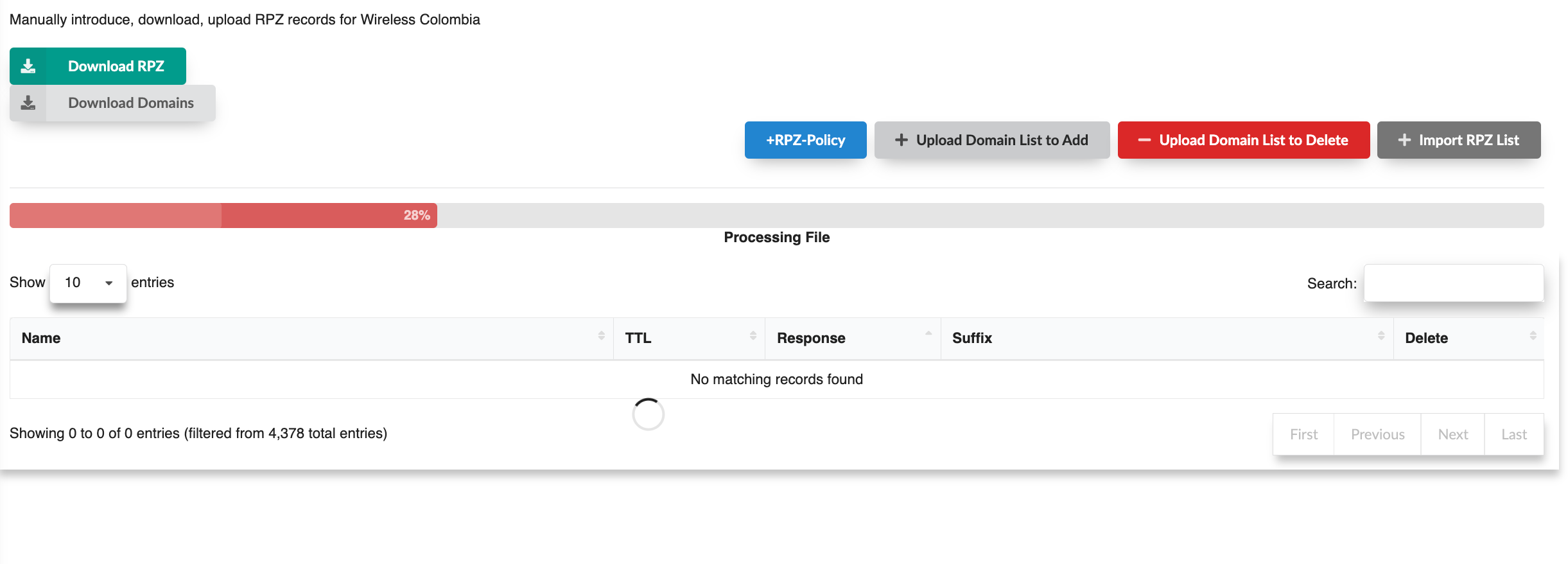

Domínios Blackhole

Podemos inserir manualmente, carregar e baixar registros para o nosso RPZ.

No caso de arquivos contendo uma grande quantidade de domínios, como os fornecidos pelo governo, eles podem ser carregados sem problemas relacionados ao tamanho ou à duração do processo. Além disso, essa tela mostra uma barra de progresso para facilitar o acompanhamento do processo de carregamento.

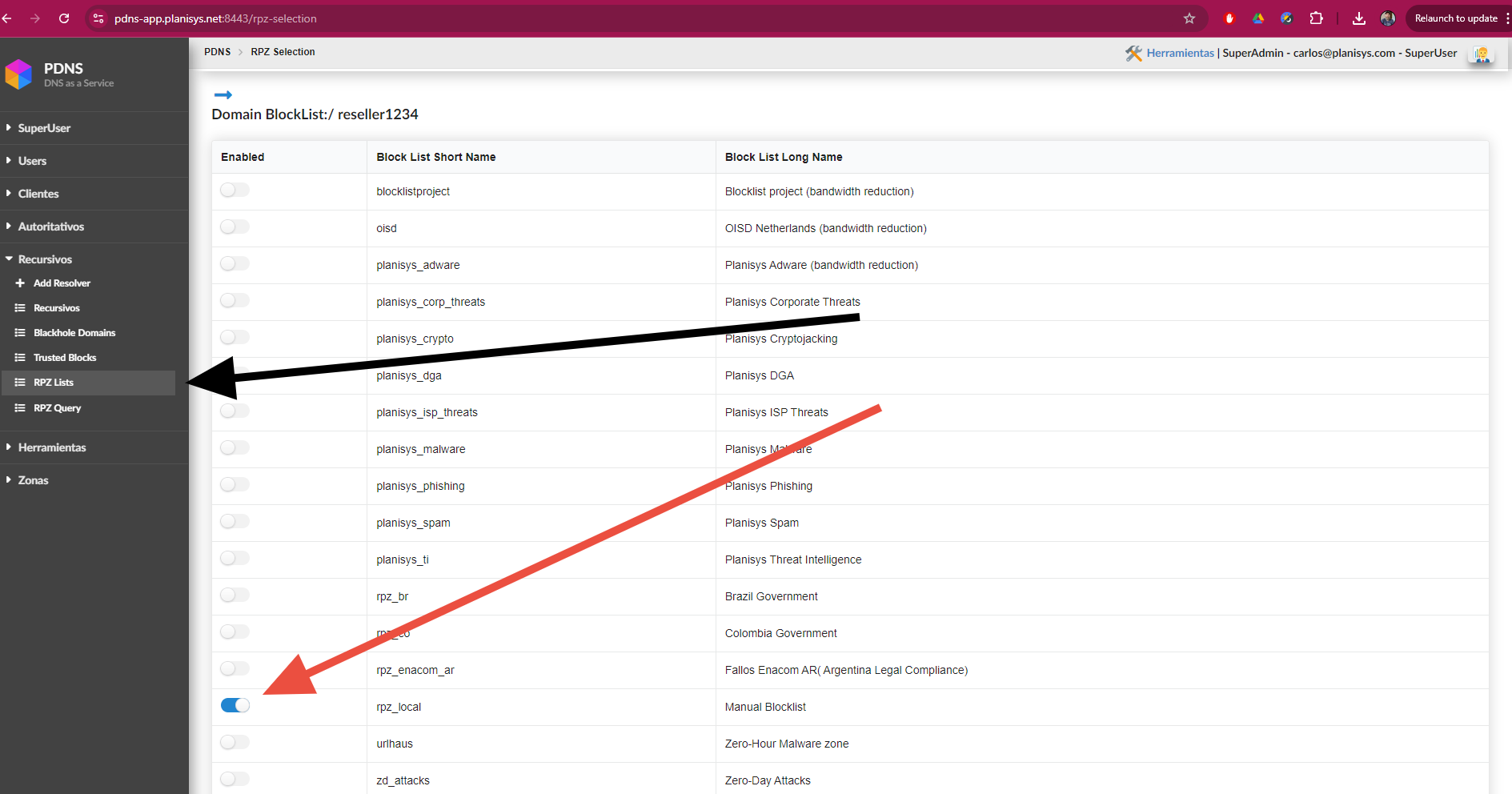

Importante! Para que isso funcione, é necessário ter a lista rpz_local ativa, que pode ser encontrada em RPZ List, como mostrado na próxima captura de tela:

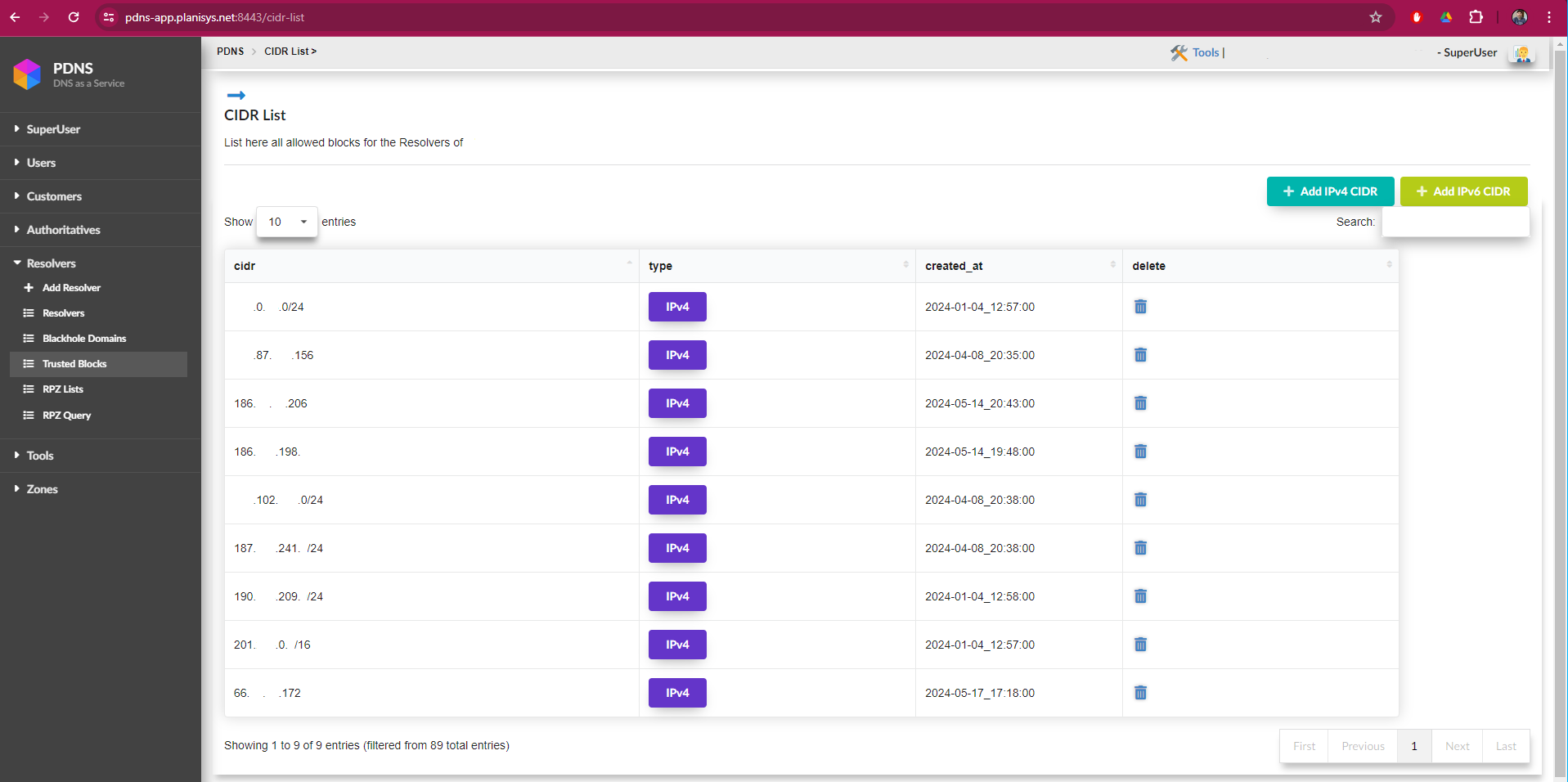

Blocos Confiáveis

Nesta tela, encontra-se a lista de blocos CIDR permitidos para utilizar os resolvers. Com os botões “Add IPv4 CIDR” e “Add IPv6 CIDR”, é possível adicionar faixas de IP ou IPs específicas.

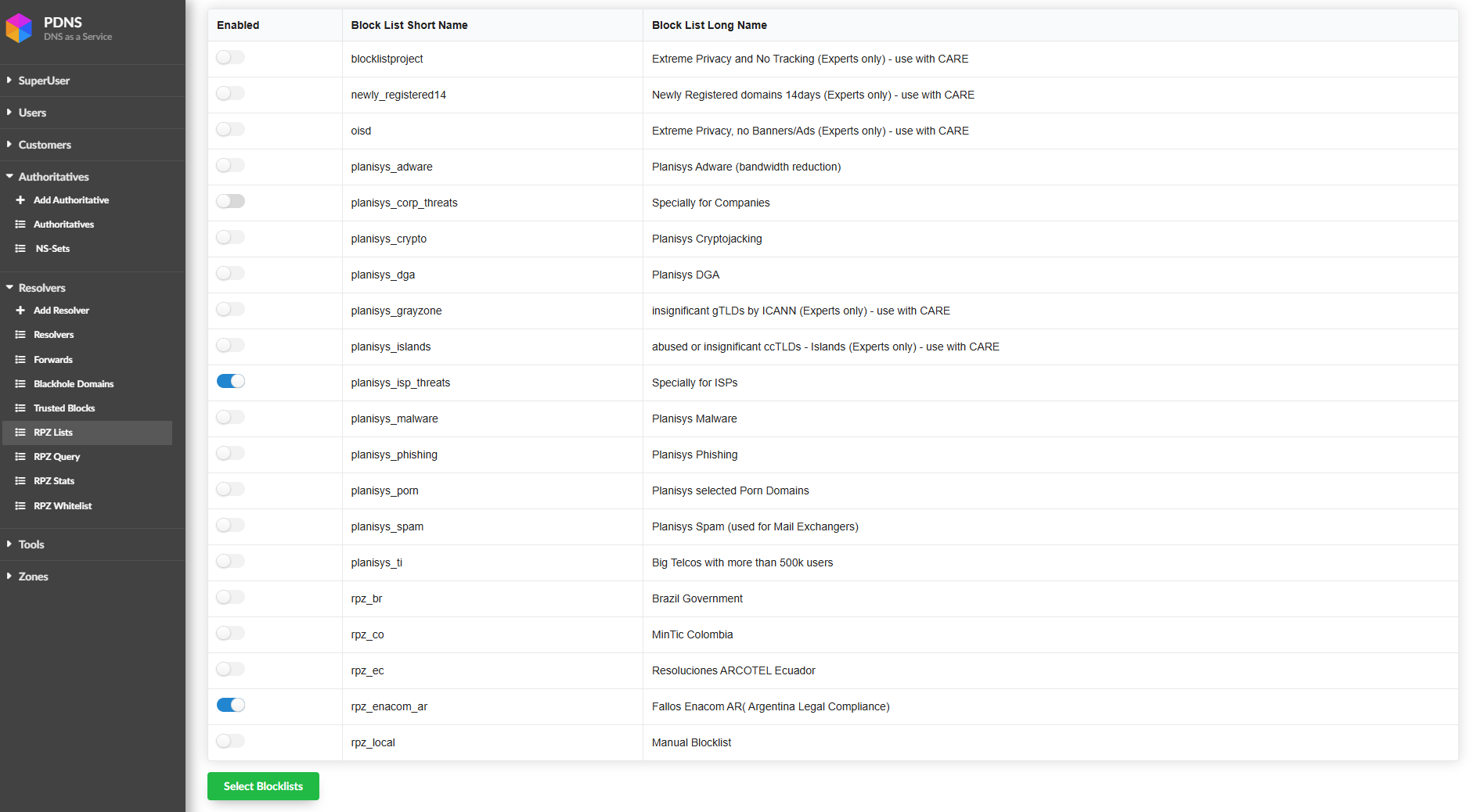

Lista RPZ

Nesta tela, encontram-se todas as listas e categorias que fazem parte do serviço de segurança das Zonas de Políticas de Resposta DNS (RPZ). Essas listas são atualizadas constantemente pelo Threat Intelligence e pelo SOC da Planisys, responsáveis por manter as informações atualizadas sobre ameaças, sites perigosos e publicidade. Dessa forma, o ISP pode ativar ou desativar as listas conforme o nível de segurança que deseja implementar.

Aviso

Esta imagem serve como exemplo de como um ISP argentino com menos de 500 mil assinantes deveria ser configurado.

Foram adicionadas as seguintes listas, a seguir uma descrição das mesmas:

newly_registered14 Newly Registered domains 14days É atualizada uma vez por dia e contém os domínios registrados nos últimos 14 dias, que em muitos casos são usados para o cibercrime.

planisys_grayzone cheap, abused or insignificant gTLDs by ICANN São domínios baratos que são muito usados no cibercrime, como .top, .xyz, etc.

planisys_islands abused or insignificant ccTLDs - Islands.

Esta lista contém global Top-Level-Domains correspondentes a ilhas que não possuem infraestrutura de Internet, mas colocam suas duas letras à disposição para ganhar dinheiro com Registries que vendem subdomínios.

Esses nomes têm sido abusados por hackers, provocando um alto índice de cibercrime. Não é necessário ativá-los, apenas no caso de encontrar nos relatórios muitos ataques de nomes terminados, por exemplo, em ac ou me ou similar.

A seguir, um extrato da lista de:

*.bl IN CNAME . ; Saint Barthélemy *.bv IN CNAME . ; Bouvet Island (uninhabited) *.cx IN CNAME . ; Christmas Island *.eh IN CNAME . ; Western Sahara *.fk IN CNAME . ; Falkland Islands *.fo IN CNAME . ; Faroe Islands *.gf IN CNAME . ; French Guiana *.gl IN CNAME . ; Greenland *.gp IN CNAME . ; Guadeloupe *.gs IN CNAME . ; South Georgia and South Sandwich Islands *.hm IN CNAME . ; Heard and McDonald Islands *.je IN CNAME . ; Jersey *.mf IN CNAME . ; Saint Martin *.nf IN CNAME . ; Norfolk Island *.pm IN CNAME . ; Saint Pierre and Miquelon *.pn IN CNAME . ; Pitcairn Islands *.sh IN CNAME . ; Saint Helena and Ascension *.sx IN CNAME . ; Sint Maarten *.tc IN CNAME . ; Turks and Caicos *.vg IN CNAME . ; British Virgin Islands *.wf IN CNAME . ; Wallis and Futuna *.yt IN CNAME . ; Mayotte

Aviso

Verificamos que a Microsoft está utilizando aka.ms, por isso removemos o *.ms da lista de ilhas, assim como o *.gl, que já sabíamos previamente que o Google havia utilizado.

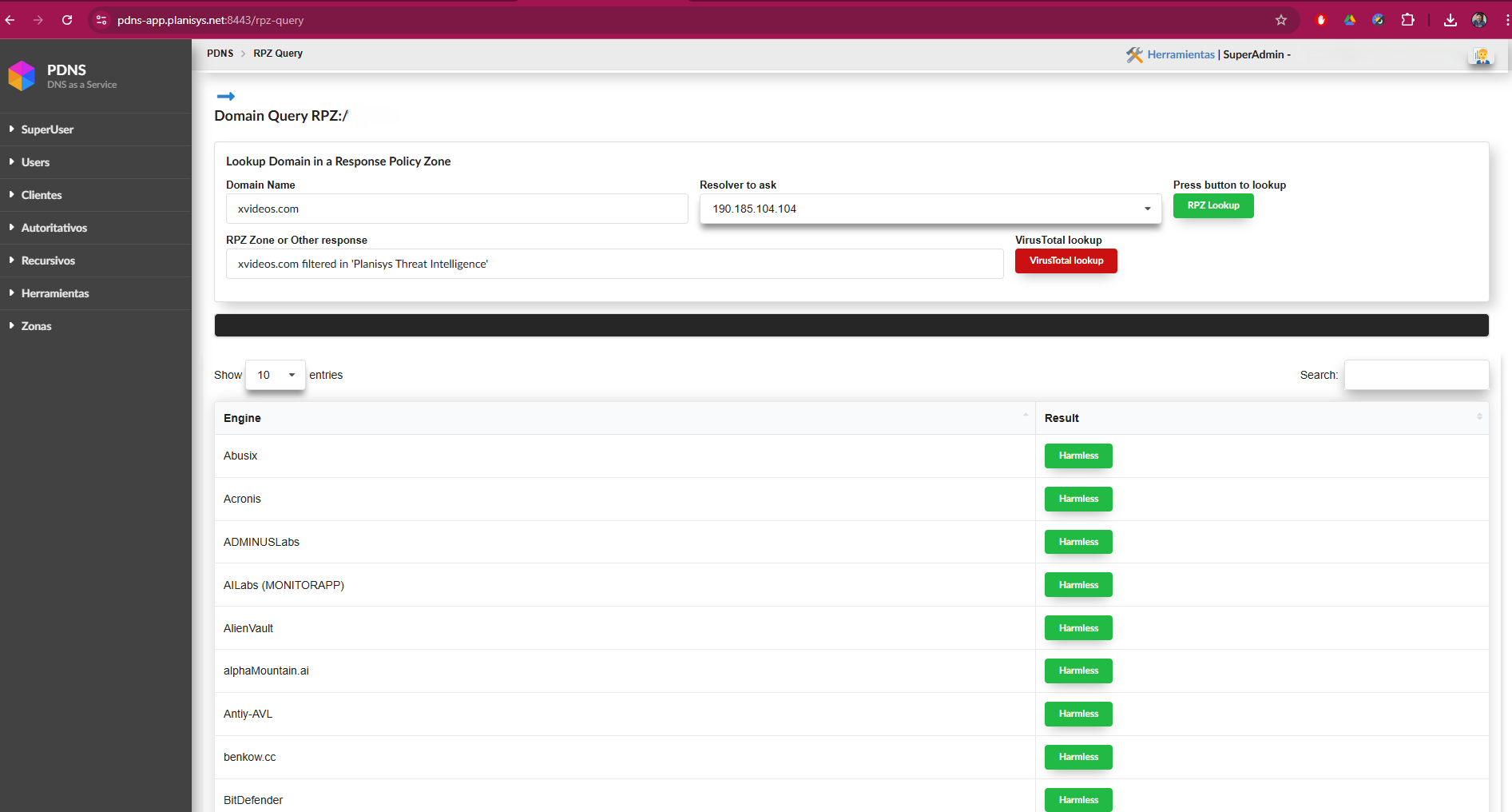

Consulta RPZ

Com a funcionalidade de Consulta RPZ, o operador pode realizar tarefas de suporte e verificar se um domínio está sendo filtrado pelo serviço em resposta a uma solicitação de um cliente. Isso facilita o suporte e, caso um domínio conhecido esteja sendo filtrado por engano, a tela informa qual lista está causando o bloqueio, permitindo desativá-la e/ou reportá-la se necessário.

Na imagem, podemos ver que inserimos o site a ser buscado/revisado no campo Domain Name. Na seção RPZ Zone or Other Response, verificamos se o domínio em questão está sendo filtrado pelo nosso serviço. Se for filtrado, ele aparecerá como mostrado na imagem, explicando por qual lista foi filtrado, permitindo que desativemos a lista, se necessário. Caso o domínio não esteja listado, a mensagem exibida será: “is not RPZ filtered”.

A partir da atualização mais recente do sistema, foi adicionado um novo botão chamado “VirusTotal Lookup”. Este botão, disponível uma vez que o site tenha sido listado em alguma das listas RPZ, permite realizar uma consulta direta no VirusTotal. Com essa função, podemos avaliar a reputação do site em questão, consultando os resultados fornecidos por todos os provedores de segurança que colaboram com o VirusTotal. Esta integração facilita uma análise completa do estado de segurança do domínio, oferecendo uma ferramenta adicional para proteger nossa rede.

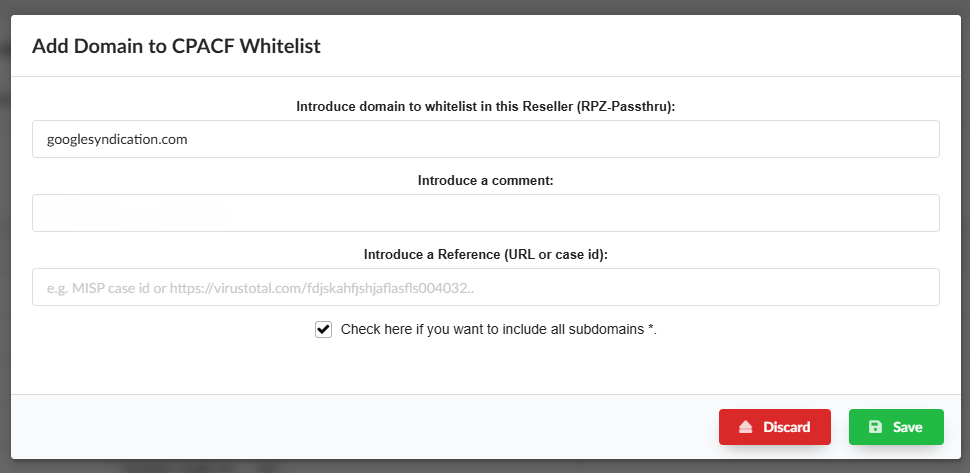

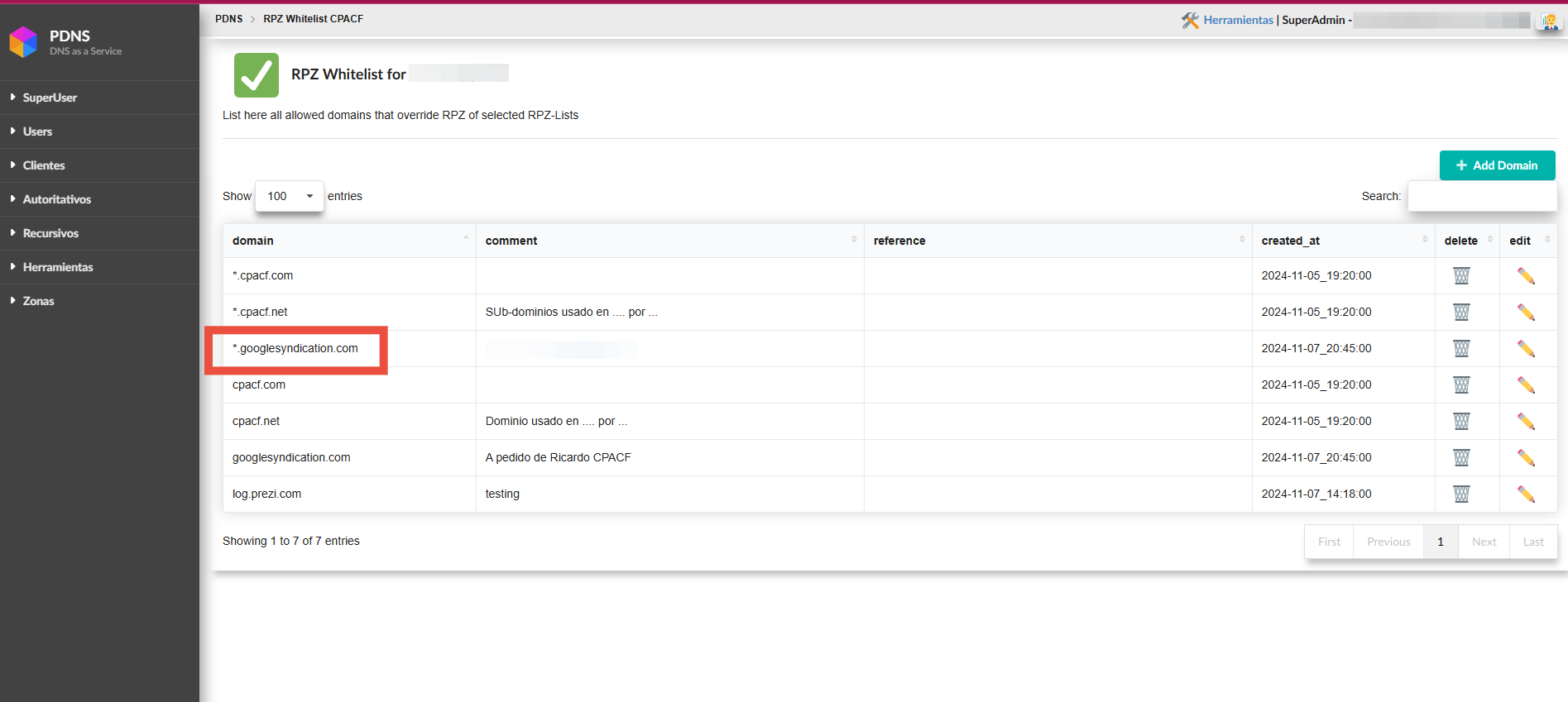

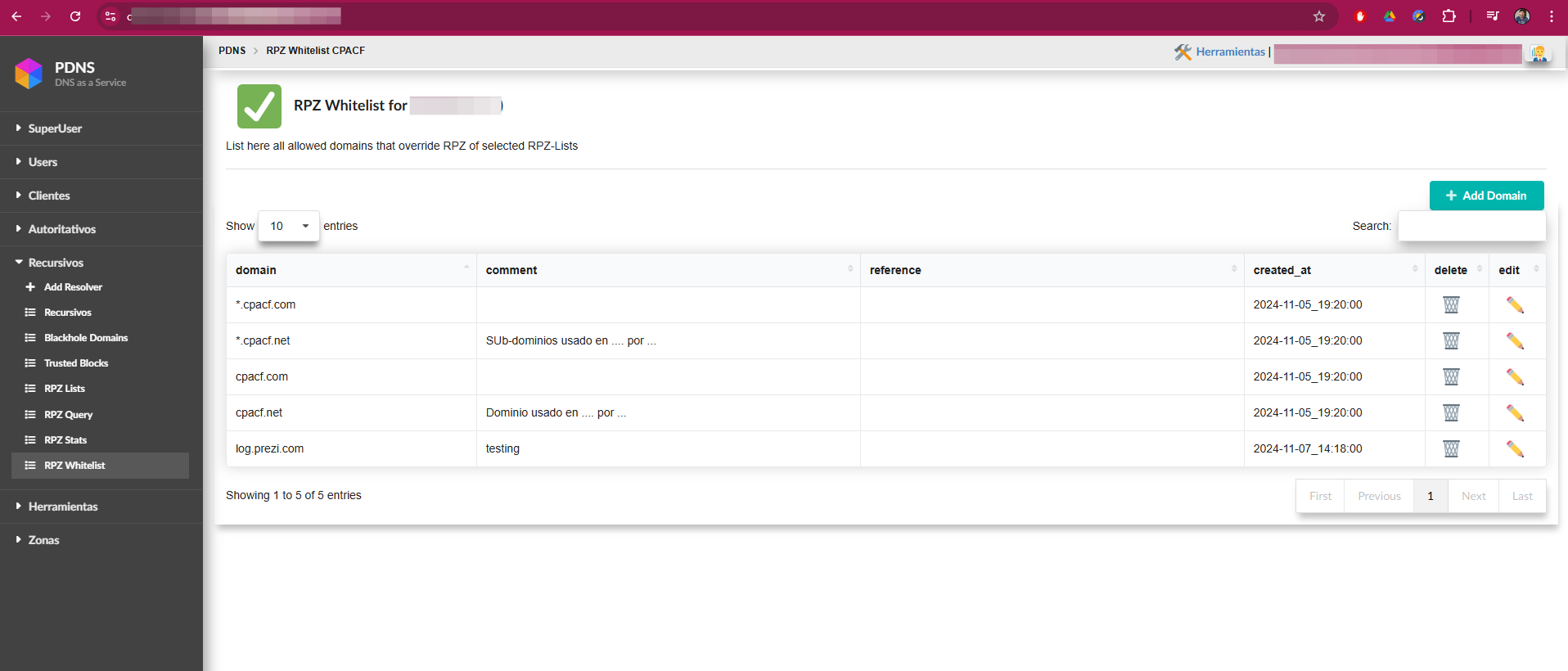

RPZ Whitelist

Nesta tela, o operador tem a opção de adicionar um ou vários domínios queirão ignorar qualquer uma das RPZ-Lists onde estiverem listados. Issopermite uma gestão eficiente das exceções, garantindo que os domíniosespecificados não sejam bloqueados pelas listas de proteção ativas. Alémdisso, o operador pode gerenciar essas exceções para garantir que aspolíticas de segurança sejam adaptadas às necessidades específicas da rede.

No exemplo a seguir, vemos como listar todos os subdomínios paragooglesindication.com, conforme mostrado na próxima tela: