Como configurar el Mikrotik para dirigir el puerto 53 a un DNS con seguridad RPZ

Introdução

Você pode configurá-lo de duas maneiras, por CLI ou GUI. A seguir, explico cada uma delas:

Por cli hay dos soluciones:

Solucion 1:

# Configuración para redirigir el tráfico DNS (UDP y TCP) al puerto 53

/ip firewall nat add chain=dstnat protocol=udp dst-port=53 action=redirect to-ports=53

/ip firewall nat add chain=dstnat protocol=tcp dst-port=53 action=redirect to-ports=53

# Configuración del servidor DNS del MikroTik para utilizar la IP xxx.xxx.xxx.xxx

/ip dns set servers= xxx.xxx.xxx.xxx

# Habilitar el uso de caché DNS en el router para permitir solicitudes remotas

/ip dns set allow-remote-requests=yes

Solucion 2: No requiere conntrack ni NAT

# 1. Disable conntrack for IPv4 DNS

/ip firewall raw

add chain=prerouting protocol=udp dst-port=53 action=notrack

add chain=prerouting protocol=tcp dst-port=53 action=notrack

# 2. Routing-mark for IPv4 DNS

/ip firewall mangle

add chain=prerouting protocol=udp dst-port=53 action=mark-routing new-routing-mark=dnsroute

add chain=prerouting protocol=tcp dst-port=53 action=mark-routing new-routing-mark=dnsroute

# 3. Routes for intercepted IPv4 DNS

/ip route

add dst-address=0.0.0.0/0 gateway=xxx.xxx.xxx.xxx routing-mark=dnsroute

# 4. Disable conntrack for IPv6 DNS

/ipv6 firewall raw

add chain=prerouting protocol=udp dst-port=53 action=notrack

add chain=prerouting protocol=tcp dst-port=53 action=notrack

# 5. Routing-mark for IPv6 DNS

/ipv6 firewall mangle

add chain=prerouting protocol=udp dst-port=53 action=mark-routing new-routing-mark=dns6route

add chain=prerouting protocol=tcp dst-port=53 action=mark-routing new-routing-mark=dns6route

# Exclusions (optional but recommended)

add chain=prerouting src-address=2a0c:xxxx:xxxx::66 action=accept

add chain=prerouting src-address=2a0c:xxxx:xxxx::67 action=accept

# 6. Routes for intercepted IPv6 DNS

/ipv6 route

add dst-address=::/0 gateway=2a0c:xxxx:xxxx::66 routing-mark=dns6route

add dst-address=::/0 gateway=2a0c:xxxx:xxxx::67 routing-mark=dns6route

Aviso

Esta configuracion NO requiere NAT ni conntrack

Donde dice gateway=xxx.xxx.xxx.xxx, src-address=2a0c:xxxx:xxxx::66 y src-address=2a0c:xxxx:xxxx::67 se refiere a las ipv4 e ipv6 del resolver

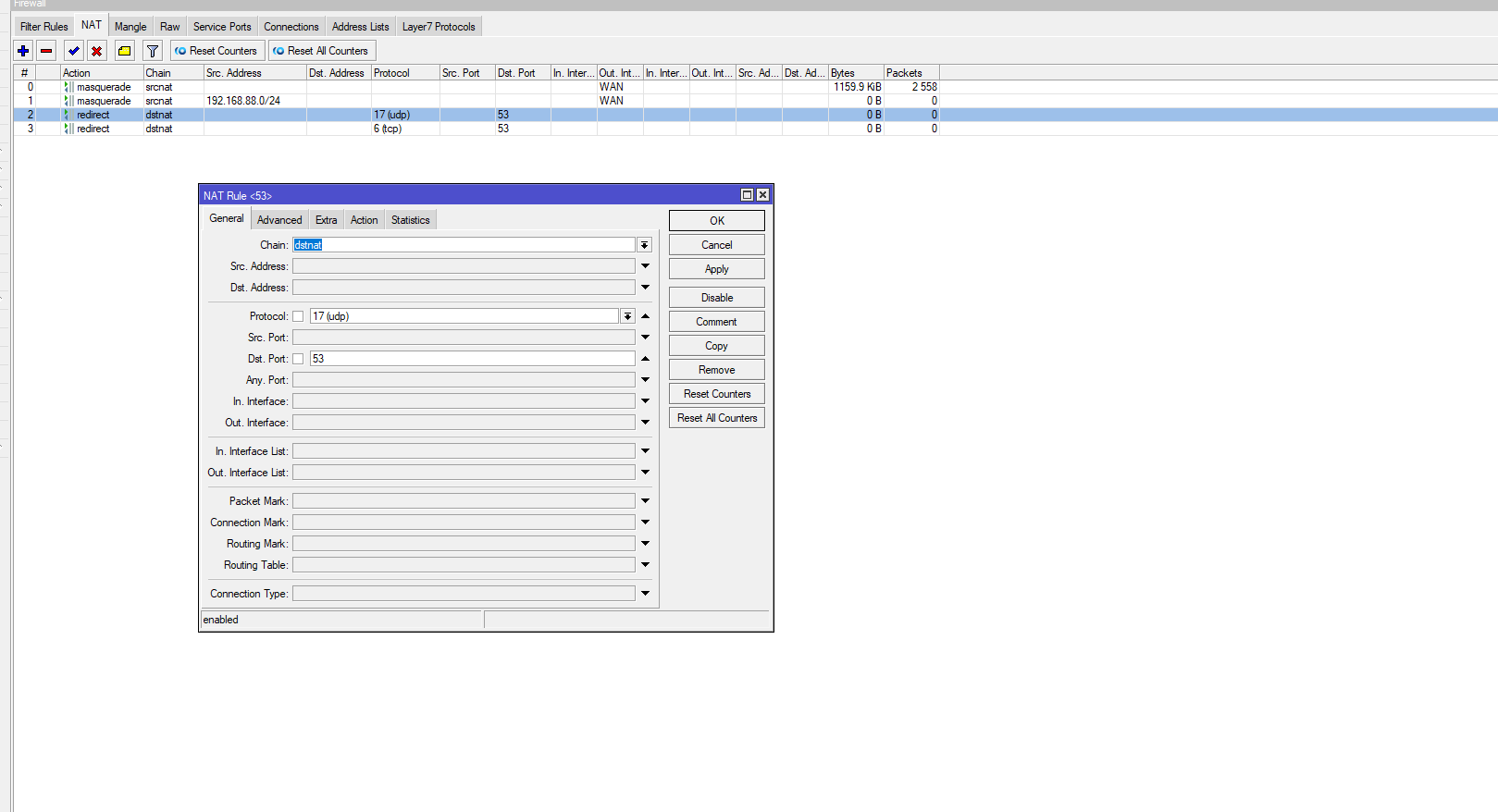

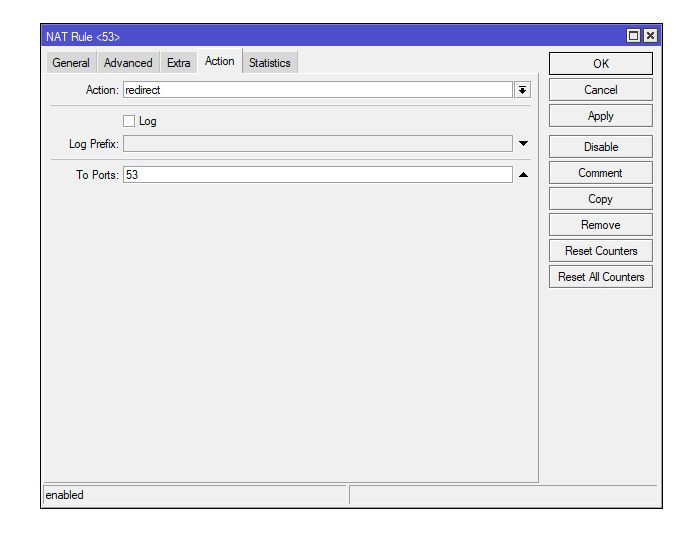

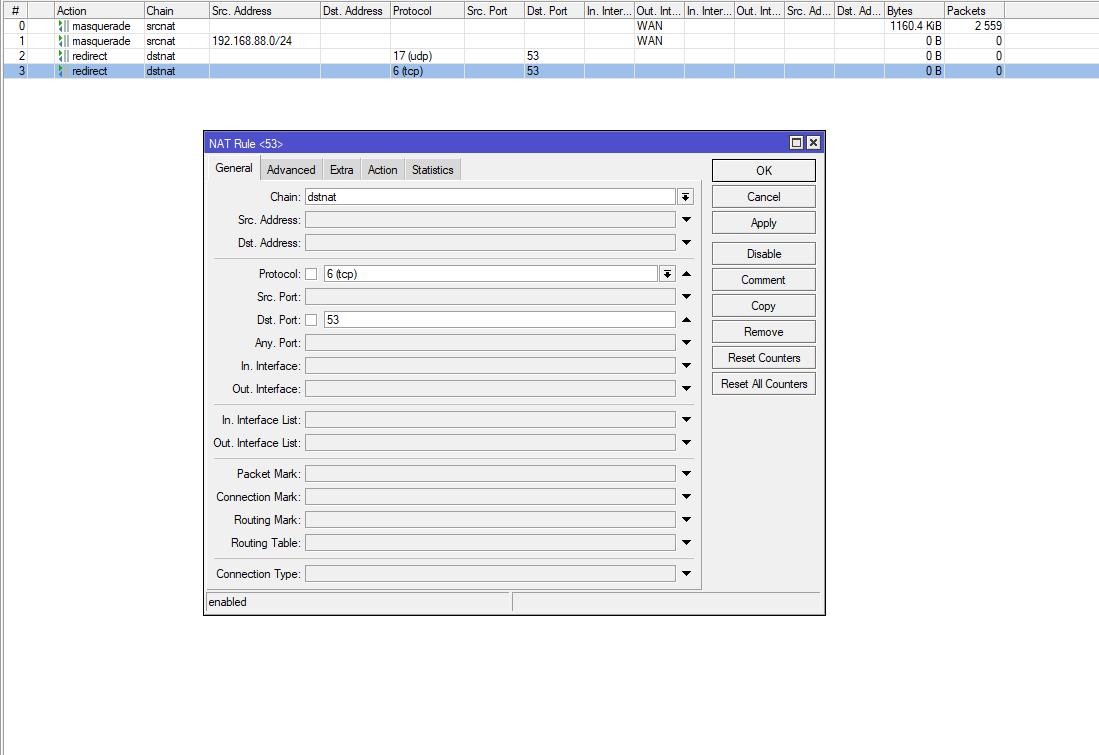

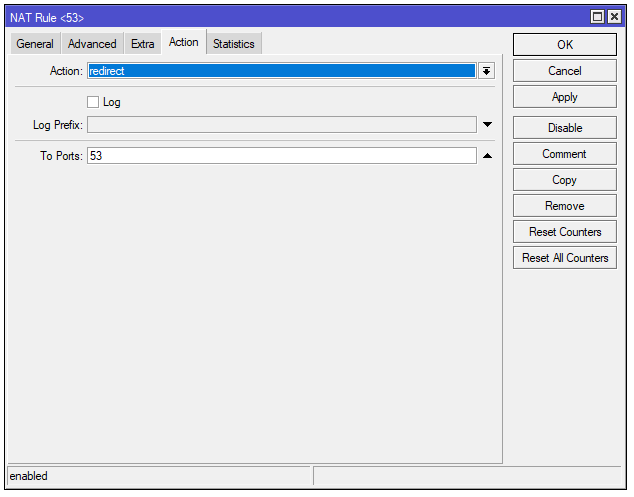

Por GUI, seria da seguinte maneira:

Estas imagens correspondem ao redirecionamento do tráfego DNS

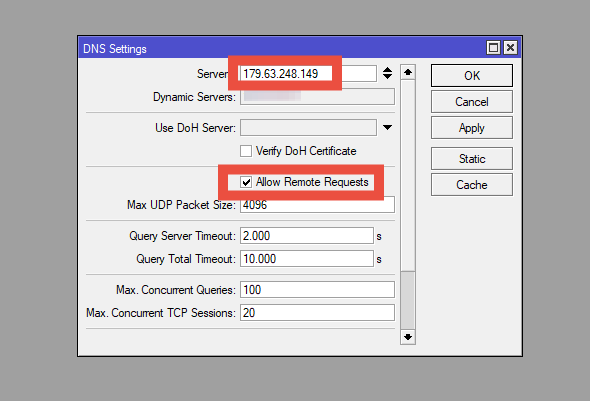

Esta imagem corresponde à configuração do IP do RPZ e à habilitação do uso do cache

Resumo breve das opções mencionadas anteriormente

1- Redirecionamento do tráfego DNS para a porta 53: Configura regras de firewall para capturar todo o tráfego DNS (UDP e TCP) que utiliza a porta 53 e redirecioná-lo para o próprio roteador. Isso garante que todas as solicitações de resolução de nomes passem pelo roteador, independentemente do servidor DNS que os dispositivos da rede tentem usar.

2- Configuração do servidor DNS no MikroTik: Especifica o servidor DNS que o roteador usará para resolver as solicitações DNS. Esta configuração permite que o MikroTik atue como intermediário, redirecionando as solicitações para o servidor DNS configurado (por exemplo, um servidor DNS público ou privado).

3- Permitir solicitações remotas e uso de cache DNS: Habilita o roteador para aceitar solicitações de resolução de DNS dos dispositivos conectados à rede local. Assim, o MikroTik pode atuar como um servidor DNS para a rede, resolvendo consultas e armazenando as respostas em cache para melhorar o desempenho.