Requisitos para resolvers locais (on-premise)

A Planisys será responsável por preparar servidores locais para fazerem parte de sua infraestrutura vinculada a um Revendedor ou Tenant do PDNS.

Nota

É necessário instalar um servidor Debian12 em inglês com locale UTF-8, NÃO instalar nenhum pacote e, na medida em que não contrarie as políticas da empresa, NÃO instalar firewall.

Aviso

A Planisys será responsável pela instalação e segurança do servidor uma vez entregue com acesso root.

Em caso de firewall externo

Inicialmente deve-se permitir acesso às IPs 190.185.104.222, 209.127.217.3, 190.185.104.132, 190.185.107.248, 179.63.248.252, 179.63.248.250, 179.63.248.92, 2803:bc00::81 nas portas 22022 e 53 (entrada), no mínimo.

Depois, o servidor resolver deve manter sempre abertos para o mundo os seguintes portas de entrada e saída:

53 TCP/UDP - DNS puro

853 TCP - DoT (RFC 7858)

443 TCP - DoH (RFC 8484)

8443 TCP saída iniciando a conexão

TCP 80 se não houver certificados, para desafio ACME HTTP-01 do Let’s Encrypt

TCP 22022 para SSH em vez da porta padrão 22

As restrições de acesso ao resolver a nível de aplicação nas portas 53/853/443 serão aplicadas conforme configurado na interface web. Se o cliente desejar aplicar as mesmas restrições no firewall externo, pode fazê-lo, mas perderá os dados de SIEM, caso queira utilizá-los.

Locale

o locale do Debian deve ser en_US.UTF-8, instalar em inglês americano (US)

Seleção do hardware para um resolver

como o resolver precisa calcular hashes DNSSEC sempre que resolve um domínio a partir dos root-nameservers, é importante selecionar um hardware adequado.

Para isso, no Linux recomendamos executar o comando:

grep -o -w 'aes|sha\_ni|pclmulqdq|rdseed|rdrand|avx|avx2|avx512' /proc/cpuinfo | sort | uniq

O resultado ideal em 2024 seria, considerando SIMD (Single Instruction Multiple Data, ou processamento paralelo de dados em lote)

sha_ni (hashes DNSSEC: DS/NSEC/NSEC3 em SHA-256)

aes (para DoT/DoH)

avx (ideal para lotes de validações)

avx2 (ideal para lotes de validações)

pclmulqdq (útil para DoT/DoH)

rdrand (cookies DNS, aleatoriedade NSEC3)

rdseed (RNG, fonte de entropia)

avx512 (para SIMD em larga escala, resolvers de alta capacidade)

Escala de requisitos de hardware

Até 20.000 clientes 2 x VPS com 16GB RAM / 4 vCPU / 20GB SSD

Até 100.000 clientes 2 x VPS com 32GB RAM / 8 vCPU / 30GB SSD

Até 500.000 clientes 2 x VPS com 64GB RAM / 16 vCPU / 40GB SSD

Aviso

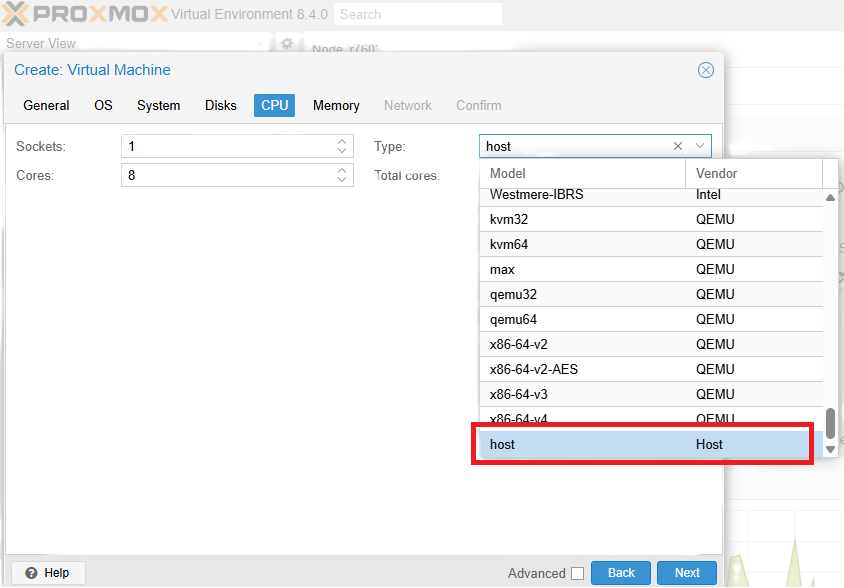

Se a VM for configurada em um ambiente PROXMOX, é necessário que o modelo de CPU seja HOST para utilizar a criptoaceleração da CPU em operações DNSSEC (modo “CPU passthrough”). Como pode ser visto na imagem a seguir:

Existem várias formas de realizar a instalação

Se for fornecido acesso a um Dell iDrac com IP pública, será necessário usuário e senha para que a Planisys possa instalar o sistema operacional diretamente no bare metal e realizar todos os passos da etapa 2 sem necessidade de envolvimento do cliente.

O firewall, neste caso, deve estar completamente aberto para o mundo:

TCP 443 # HTTPS Web UI e Redfish

TCP 5900 # Console Virtual (KVM)

TCP 5901 # (às vezes usado pelo visualizador KVM)

UDP 623 # IPMI sobre LAN

TCP 22 # Acesso SSH opcional

TCP 5120 # Mídia Virtual (se necessário)

Após a instalação, todas essas portas podem ser fechadas novamente, recomendando-se posicionar o IP do iDrac em uma DMZ ou LAN interna.

Se já houver um ambiente bare-metal, KVM ou LXC instalado, os requisitos são:

O sistema operacional a ser instalado pelo cliente deve ser Debian12 headless (sem interface gráfica), com acesso ssh pela porta 22022 com usuário e senha. Posteriormente, a Planisys acessará como root usando chave pública.

Se for fornecido um usuário diferente de root, ele deve ter permissão para tornar-se root via sudo (ou su - root caso seja fornecida a senha do root).

Dessa forma, a Planisys poderá acessar o sistema remotamente como root, executar operações manuais como ssh-keygen, adicionar IPs em /root/.ssh/authorized_keys, gerar um novo machine-id e executar um playbook Ansible para configurar o resolver.

Além disso, o IP público deve possuir um registro reverso no DNS que aponte corretamente para o próprio IP público. Isso se aplica tanto para IPv4 quanto para IPv6.

Aviso

A porta 22022 deve estar aberta para os IPs listados acima. Após a instalação, a porta 22 pode ser fechada, caso exista um firewall externo.

O cliente pode seguir estes tutoriais para criar a VM. Pode optar pela instalação via imagem .iso ou usando cloud-init.

Se for contratado um cluster VRRP com dois ou mais resolvers, as opções serão apenas bare-metal ou KVM (não LXC) e deverá ser fornecido também um IP virtual. O restante é igual ao ponto anterior. O cluster funcionará em modo hot/standby em nível de rede, mas usará dnsdist para fazer balanceamento de carga em nível de aplicação, aproveitando toda a capacidade computacional do cluster enquanto ambos os servidores estiverem ativos.

Se for contratado um SIEM, a Planisys deverá estimar o volume de dados para avaliar o hardware mais adequado, e o cliente também deverá especificar se deseja ou não clusterizar o banco de dados do SIEM. Recomenda-se um SIEM local aos resolvers para transferir lotes de DNSTAP (logs DNS compactados) para o consumidor que injeta os dados no banco, sem utilizar largura de banda externa.

Capacidade de Processamento

Aviso

Cada servidor bare-metal, até um Dell R640, pode processar no máximo 4 milhões de consultas por segundo com NVMes e 256 GB de RAM.

Um servidor equivalente, também com NVMes para os logs, pode processar até 2 milhões de consultas por segundo com NVMes.

Nota

Servidores KVM virtualizados devem utilizar CPU com «passthru» para poder aproveitar todo o conjunto de instruções (IS) do servidor físico. São usados para instalações com menos de 2 milhões de QPS (consultas por segundo).

Segurança da aplicação

Aviso

A Planisys não executa nenhum servidor web que exija proteção WAF. A porta 80 é aberta por alguns segundos uma vez por semana para a renovação do Let’s Encrypt, caso o provedor não tenha certificados TLS, necessários para DoT e DoH.

Aviso

O SSH está disponível na porta 22022 e é protegido por fail2ban contra ataques de força bruta, embora as contas não tenham senha (apenas no início da instalação), e o acesso é feito exclusivamente por chaves públicas. Ataques de força bruta não têm chance de sucesso nem de consumir recursos do servidor.

Aviso

Também não é necessário nenhum firewall nas portas 53, 853 (DoT) ou 443 (DoH), já que a partir do console PDNS são configuradas as redes permitidas, e o software reage com backoff exponencial caso tentem usar o resolver de forma insistente. É importante entender que esse backoff se estende à sub-rede /24 da IP que tenta resolver sem permissão. Por isso, é fundamental listar as redes permitidas com cuidado e não esquecer nenhuma.

Última atualização em 2025-07-14