Planisys Multi-Factor-Authentication (MFA)

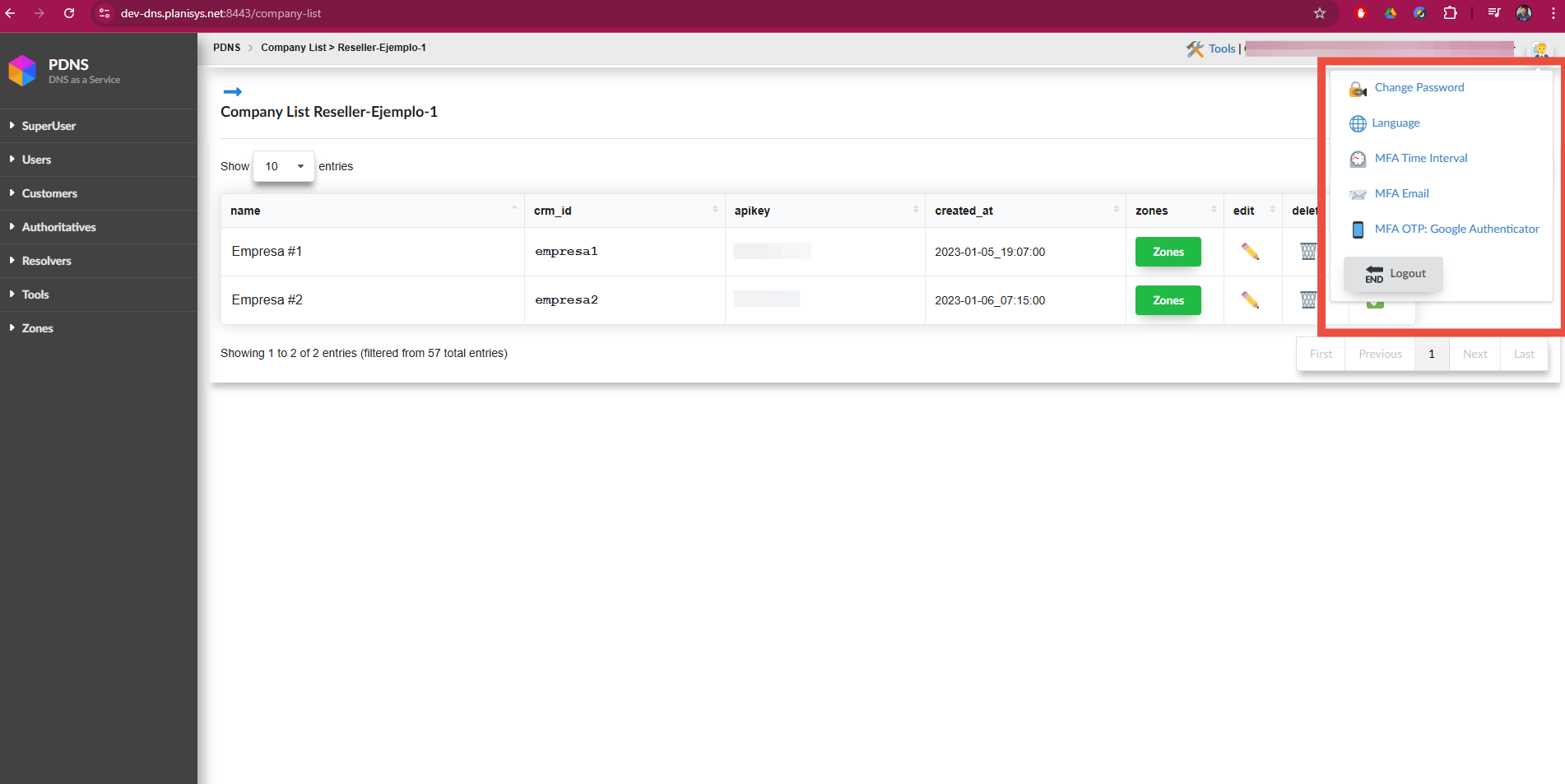

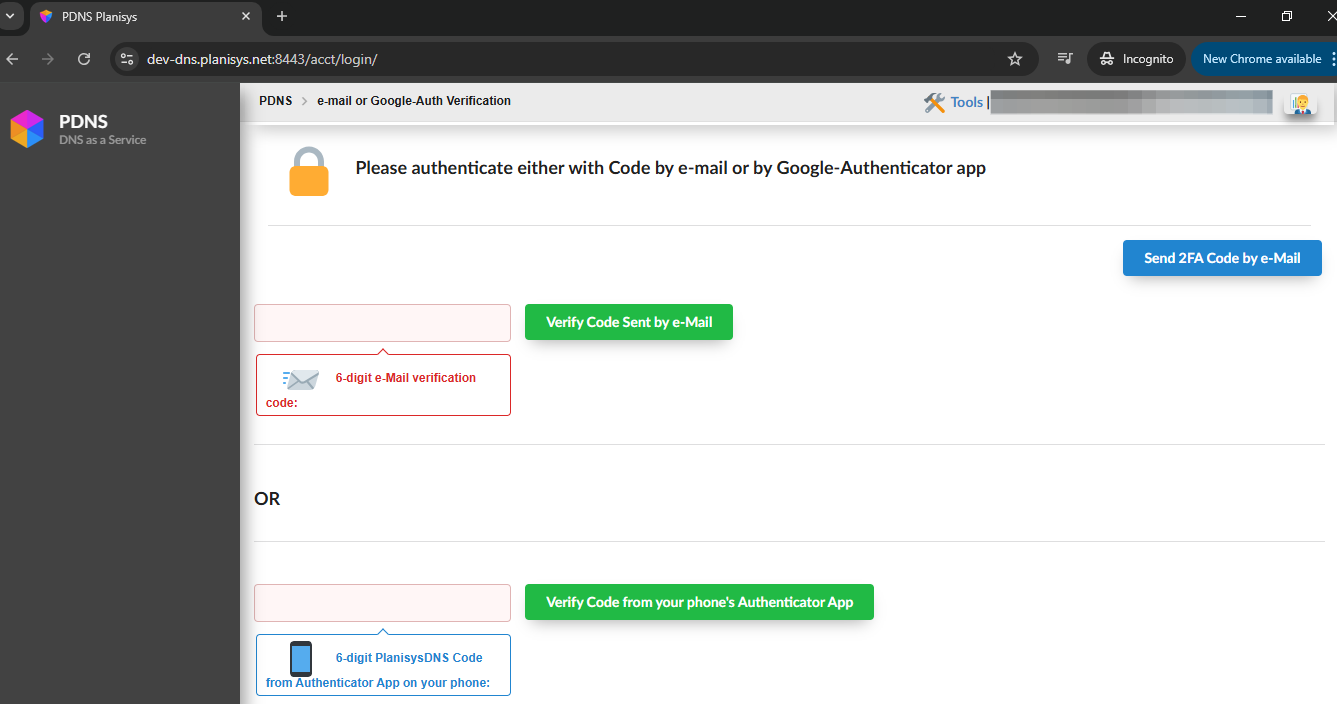

A Planisys fornece Multi-Factor-Authentication (MFA) para acessar o PDNS. Este sistema adiciona uma camada extra de segurança após inserir o e-mail e a senha. Você pode escolher entre dois métodos de autenticação ou ambos:

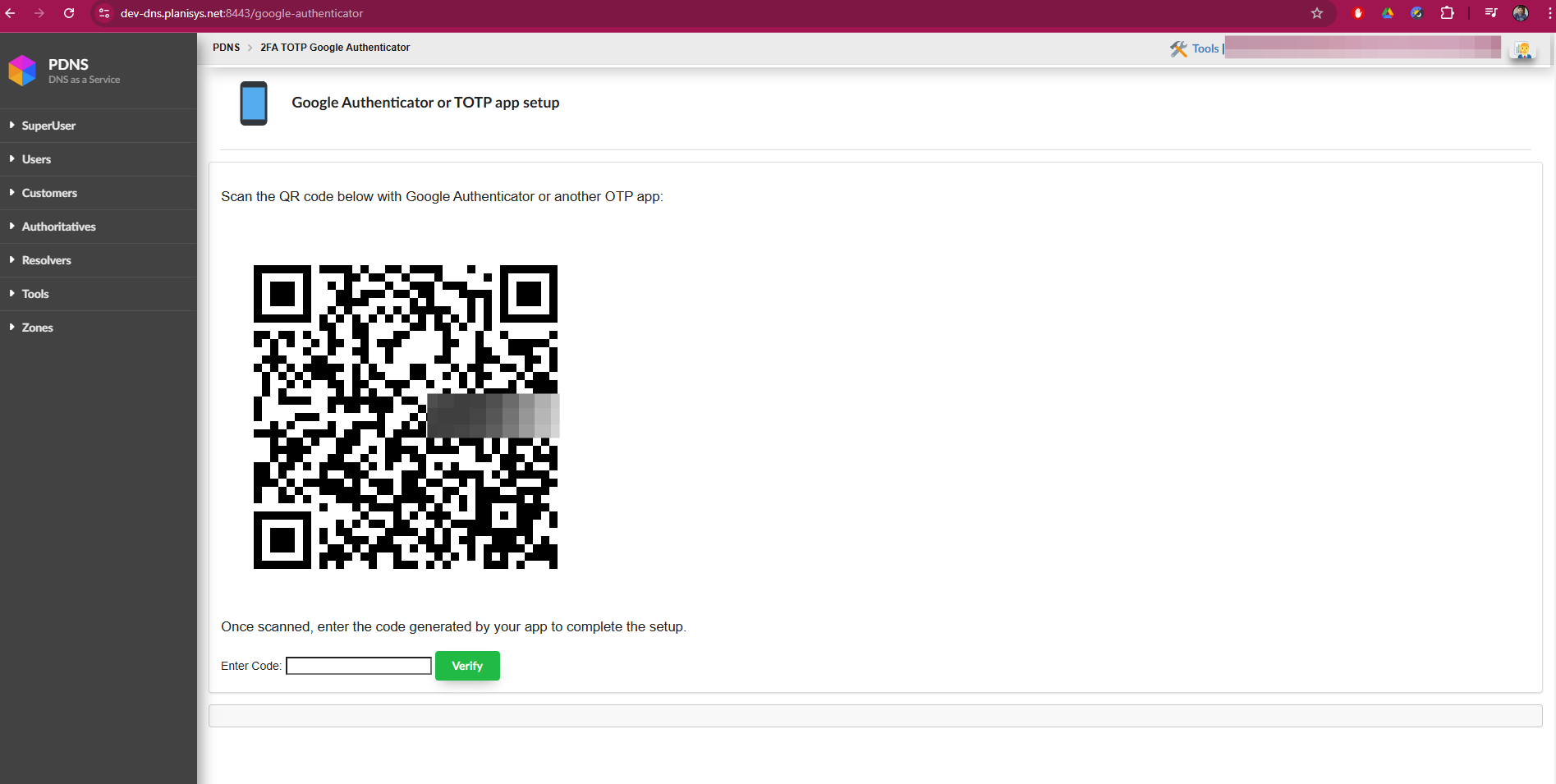

Google Authenticator (ou qualquer aplicativo TOTP - Timebased One Time Password).

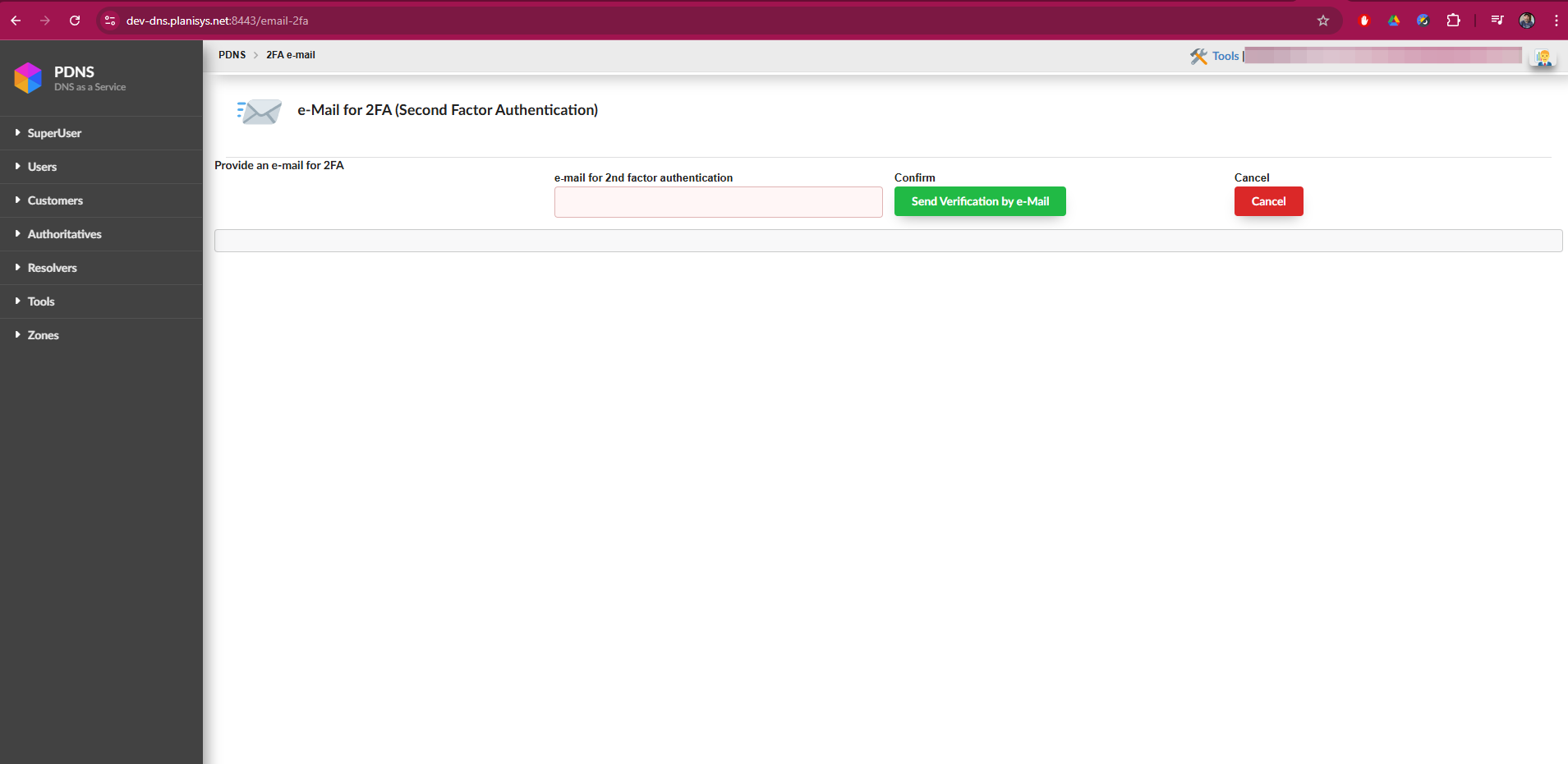

Segundo fator via e-mail.

Importante

É recomendável ter ambos ativados, embora seja necessário apenas um deles para entrar, caso o celular seja perdido ou se perca o acesso à conta de e-mail.

Importância do 2FA no PDNS

As informações armazenadas no PDNS são críticas para o funcionamento de praticamente todos os serviços dos clientes que o usuário gerencia. Por essa razão, é importante implementar um segundo passo de autenticação após inserir o usuário e a senha.

Embora o painel de controle utilize HTTPS criptografado, protegendo as credenciais contra possíveis ataques em redes Wi-Fi ou cabeadas, existem riscos adicionais associados ao dispositivo do usuário. Por exemplo, se um dispositivo estiver comprometido com um keylogger, o invasor poderia capturar as credenciais de acesso. No entanto, com um segundo fator como TOTP ou e-mail, o acesso continua seguro porque o invasor precisaria superar essa etapa adicional.

Vantagens do MFA

Google Authenticator: - Gera códigos de 6 dígitos que mudam constantemente com o tempo (TOTP). - É uma opção altamente segura porque os códigos estão sincronizados com o tempo e não dependem da rede.

E-mail: - Você receberá um código único por e-mail toda vez que acessar. - O e-mail para MFA não precisa ser o mesmo que você usa para fazer login; é possível configurar um diferente.

Configuração recomendada

Recomenda-se configurar ambos métodos de MFA (Google Authenticator e e-mail) para maior flexibilidade. O sistema solicitará apenas um deles após o login, conforme a preferência do usuário.

Em caso de erro ao inserir algum dos 6 dígitos do código, o usuário será redirecionado novamente para a tela de login.

Casos especiais

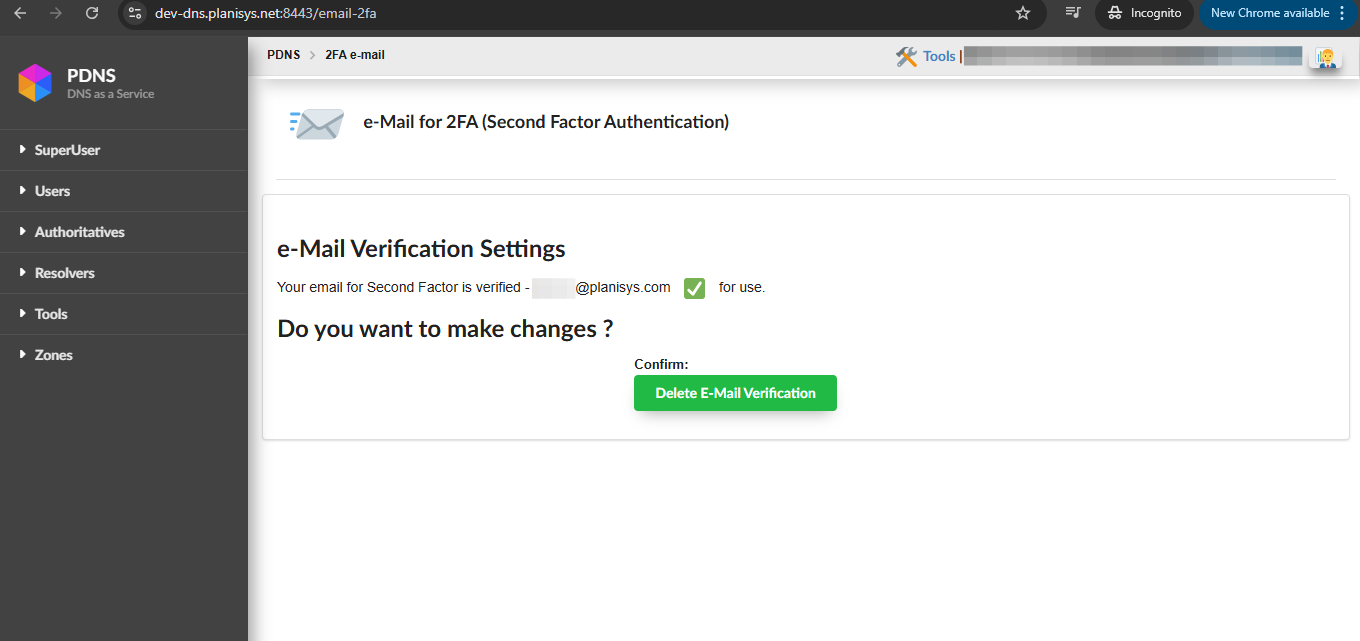

Perda de acesso ao e-mail 2FA: - Se o e-mail 2FA ficar inacessível, você pode usar o Google Authenticator como alternativa. - É possível excluir o e-mail 2FA na tela correspondente e registrar um novo.

Perda de acesso ao celular: - Se você perder o acesso ao seu celular ou precisar migrar para um novo, poderá usar o e-mail 2FA. - Para reconfigurar o Google Authenticator, exclua o código TOTP na tela correspondente e escaneie um novo código QR.

Comportamento com mudanças de IP ou navegador

É importante observar que os acessos via segundo fator são registrados com:

Timestamp (marca temporal).

Endereço IP.

Identificação do navegador.

Se o usuário mudar seu endereço IP ou navegador, o sistema solicitará obrigatoriamente o segundo fator, mesmo que tenha configurado um período diferente (como uma vez por semana).

Comentários finais

Na versão 2.2.2 do PDNS, não estão implementados outros métodos de segundo fator como:

Passkeys (impressão digital a partir do teclado do dispositivo).

Dispositivos de hardware USB ou NFC, como Yubikey ou Nitrokey.